El cifrado de extremo a extremo es una tecnología que codifica los mensajes en tu teléfono y los descifra solo en los teléfonos de los destinatarios, lo que significa que cualquiera que intercepte los mensajes en el medio no puede leerlos. Dropbox, Facebook, Google, Microsoft, Twitter y Yahoo son algunas de las empresas cuyas aplicaciones y servicios utilizan el cifrado de extremo a extremo.

Este tipo de cifrado es bueno para proteger tu privacidad, pero a los gobiernos no les gusta porque les dificulta espiar a la gente, ya sea rastreando a criminales y terroristas o, como se sabe, espiando a disidentes, manifestantes y periodistas. La empresa tecnológica israelí NSO Group es la solución ideal.

El producto estrella de la empresa es Pegasus, un programa espía capaz de introducirse sigilosamente en un teléfono inteligente y acceder a todo lo que contiene, incluidos la cámara y el micrófono. Pegasus está diseñado para infiltrarse en dispositivos con sistemas operativos Android, Blackberry, iOS y Symbian y convertirlos en dispositivos de vigilancia. La empresa afirma que sólo vende Pegasus a los gobiernos y únicamente para el seguimiento de delincuentes y terroristas.

Cómo funciona

Las versiones anteriores de Pegasus se instalaban en los teléfonos inteligentes a través de vulnerabilidades en aplicaciones de uso común o mediante spear-phishing, que consiste en engañar a un usuario para que haga clic en un enlace o abra un documento que instale secretamente el software. También puede instalarse a través de un transceptor inalámbrico situado cerca de un objetivo, o manualmente si un agente puede robar el teléfono del objetivo.

Desde 2019, los usuarios de Pegasus han podido instalar el software en los smartphones con una llamada perdida en WhatsApp, e incluso pueden borrar el registro de la llamada perdida, haciendo imposible que el propietario del teléfono sepa que algo anda mal. Otra forma es simplemente enviando un mensaje al teléfono del usuario que no produce ninguna notificación.

Esto significa que la última versión de este programa espía no requiere que el usuario del smartphone haga nada. Todo lo que se requiere para que el ataque y la instalación del software espía tengan éxito es tener una aplicación o un sistema operativo vulnerable concreto instalado en el dispositivo. Esto se conoce como un exploit de clic cero.

Una vez instalado, Pegasus puede teóricamente recoger cualquier dato del dispositivo y transmitirlo al atacante. Puede robar fotos y vídeos, grabaciones, registros de localización, comunicaciones, búsquedas web, contraseñas, registros de llamadas y publicaciones en redes sociales. También tiene la capacidad de activar cámaras y micrófonos para la vigilancia en tiempo real sin el permiso o el conocimiento del usuario.

Quién ha utilizado Pegasus y por qué

NSO Group afirma que construye Pegasus exclusivamente para que los gobiernos lo utilicen en la lucha antiterrorista y la aplicación de la ley. La empresa lo comercializa como una herramienta de espionaje selectivo para rastrear a delincuentes y terroristas y no para la vigilancia masiva. La empresa no revela sus clientes.

El primer uso de Pegasus del que se tiene constancia fue el del gobierno mexicano en 2011 para rastrear al famoso barón de la droga Joaquín “El Chapo” Guzmán. Al parecer, la herramienta también se utilizó para rastrear a personas cercanas al periodista saudí asesinado Jamal Khashoggi.

No está claro quién o qué tipo de personas están en el punto de mira y por qué. Sin embargo, gran parte de la información reciente sobre Pegasus se centra en una lista de 50.000 números de teléfono. La lista se ha atribuido a NSO Group, pero su origen no está claro. Un comunicado de Amnistía Internacional en Israel afirma que la lista contiene números de teléfono marcados como “de interés” para los distintos clientes de NSO, aunque no se sabe si alguno de los teléfonos asociados a los números ha sido realmente rastreado.

Un consorcio de medios de comunicación, el Proyecto Pegasus, analizó los números de teléfono de la lista e identificó a más de 1.000 personas en más de 50 países. Los hallazgos incluyeron a personas que parecen quedar fuera de la restricción del Grupo NSO a las investigaciones de actividades criminales y terroristas. Entre ellas se encuentran políticos, funcionarios, periodistas, activistas de derechos humanos, ejecutivos de empresas y miembros de la familia real árabe.

Otras formas de rastrear su teléfono

Pegasus es impresionante por su sigilo y su aparente capacidad para tomar el control total del teléfono de alguien, pero no es la única forma en que se puede espiar a la gente a través de sus teléfonos. Algunas de las formas en que los teléfonos pueden ayudar a la vigilancia y socavar la privacidad son el seguimiento de la ubicación, las escuchas, el malware y la recopilación de datos de los sensores.

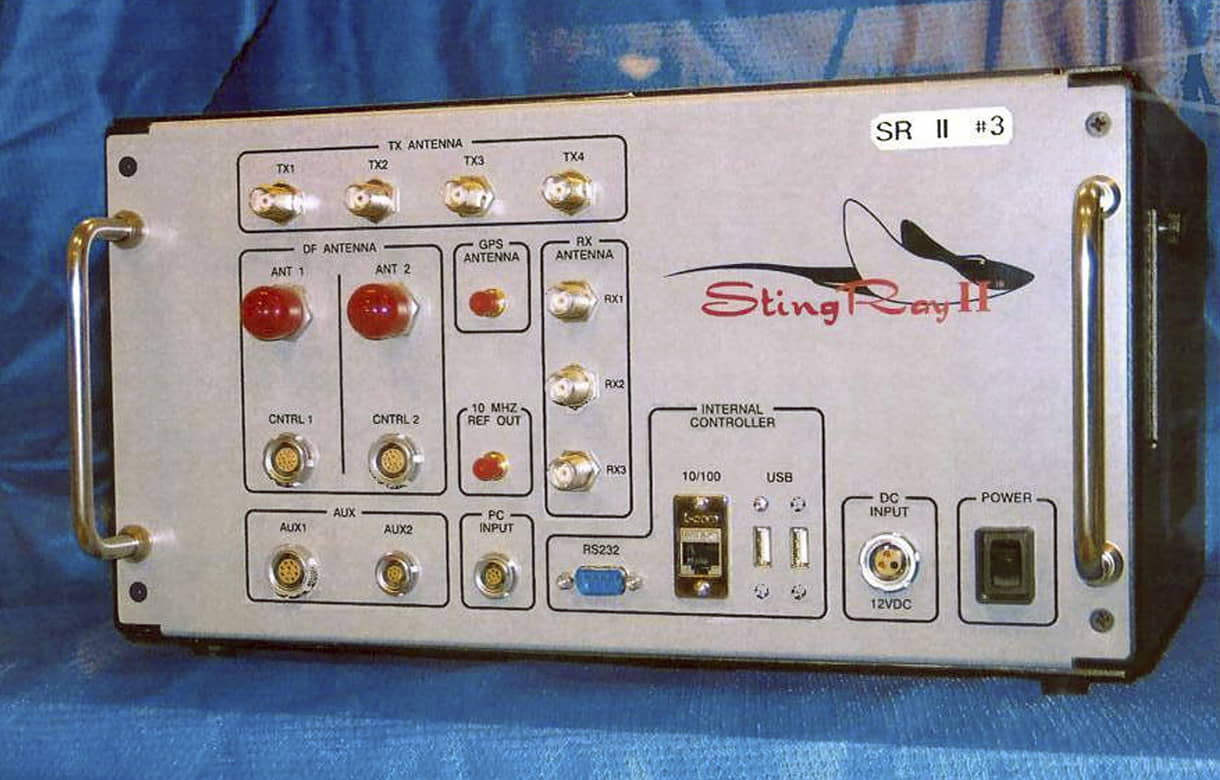

Los gobiernos y las compañías telefónicas pueden rastrear la ubicación de un teléfono mediante el seguimiento de las señales celulares de los transceptores de las torres celulares y los simuladores de transceptores celulares como el dispositivo StingRay. Las señales Wi-Fi y Bluetooth también pueden utilizarse para rastrear teléfonos. En algunos casos, las aplicaciones y los navegadores web pueden determinar la ubicación de un teléfono.

La escucha de las comunicaciones es más difícil de lograr que el rastreo, pero es posible en situaciones en las que el cifrado es débil o inexistente. Algunos tipos de malware pueden comprometer la privacidad al acceder a los datos.

La Agencia de Seguridad Nacional ha buscado acuerdos con empresas tecnológicas en virtud de los cuales éstas darían a la agencia un acceso especial a sus productos a través de puertas traseras, y al parecer ha construido puertas traseras por su cuenta. Las empresas dicen que las puertas traseras anulan el propósito del cifrado de extremo a extremo.

La buena noticia es que, dependiendo de quién seas, es improbable que seas el objetivo de un gobierno con Pegasus. La mala noticia es que ese hecho por sí solo no garantiza tu privacidad.

The Conversation es una fuente independiente y sin ánimo de lucro de noticias, análisis y comentarios de expertos académicos. Bhanukiran Gurijala es profesor adjunto de Informática y Sistemas de Información en la Universidad de Virginia Occidental.

Fuente: Times of Israel